Ungeplante Ausfallzeiten durch Instandhaltungsmaßnahmen machen mittlerweile elf Prozent des Unternehmensumsatzes aus. Eine gezielte Wartungsstrategie verlängert nicht nur die Lebensdauer von Anlagen und Maschinen, sondern senkt auch die Investitionskosten.

Unsere Expertenbefragung mit Fachleuten aus verschiedenen Branchen zeigt den aktuellen Stand und gibt einen Einblick in die vielfältigen Herausforderungen und Potenziale in der Instandhaltung. Die Ergebnisse haben wir in Form eines Whitepapers aufbereitet und veröffentlicht.

Teilnehmer*innen aus der Instandhaltung

Die Teilnehmenden aus der Instandhaltung verteilen sich auf folgende Bereiche:

- Strategische Planung: 11 Teilnehmende

- Operative Einsatzplanung: 5 Teilnehmende

- Durchführung: 5 Teilnehmende

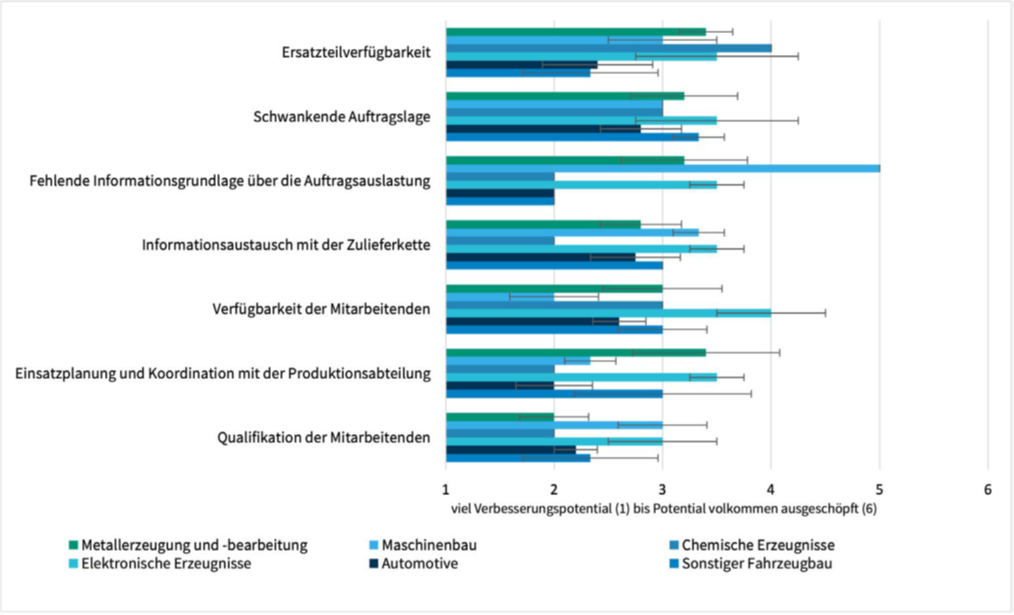

In der Auswertung der Expertenbefragung stellten die Branchen Automotive sowie Metallerzeugung und -bearbeitung mit jeweils fünf Teilnehmenden die größten Gruppen. Außerdem waren die Branchen Maschinenbau, der sonstige Fahrzeugbau sowie die Luft- und Raumfahrt vertreten. Fast die Hälfte der Befragten arbeitet in großen Unternehmen mit über 50 Millionen Euro Jahresumsatz und über 250 Mitarbeitenden.

So lief die Umfrage ab

Das Fraunhofer IPK in Zusammenarbeit mit der CONTACT Software GmbH führten die Befragung durch. Im April und Mai 2023 fand online ein Pretest statt. Auf Basis der Ergebnisse überarbeitete das Forschungsteam den Fragebogen, mit dem die eigentliche Expertenbefragung von Mitte Februar bis Ende Juni 2024 erfolgte.

Die Teilnehmer*innen wurden per E-Mail, Telefon und persönlicher Ansprache auf Messen auf die Umfrage aufmerksam gemacht und führten sie online durch.

Die Expertenbefragung umfasste 22 Fragen, unterteilt in sechs Kategorien:

- Unternehmen und Person

- Beschreibung der Aufgabenfelder

- Arbeitsorganisation

- Informationszugänglichkeit für die Aufgabenerfüllung

- Bewertung der Informationsqualität

- Einsatz Tools für die Aufgabenerfüllung

Fünf zentrale Ergebnisse der Befragung

- Weniger Stillstand durch bessere Planbarkeit: Die Umfrage hebt die Planbarkeit als einen entscheidenden Faktor für die Effizienz der Instandhaltung hervor. Die Befragten betonten, dass unvorhersehbare Ausfälle und die Schwierigkeit, optimale Wartungsintervalle festzulegen, zu erheblichen Problemen führen können. Wer Wartungsintervalle optimal plant, verringert Stillstandzeiten und steigert die Produktivität. Die operative Einsatzplanung versucht, ungeplante Ausfälle weitgehend zu vermeiden, um die Einsatzplanung zu erleichtern.

Im Rahmen der Durchführung spielen darüber hinaus die planbare Zeit zwischen Instandhaltungsvorgängen als auch die Dauer der eigentlichen Tätigkeit eine wesentliche Rolle. - Herausforderungen durch den Fachkräftemangel: Der Mangel an qualifiziertem Personal stellt eine erhebliche Herausforderung für die Instandhaltung dar. Sowohl die Verfügbarkeit von Fachkräften als auch deren Qualifikation stellen für die Befragten ein Problem dar. Um dem zu begegnen, wird der Einsatz digitaler Geräte als beste Qualifikationsmaßnahme angesehen.

- Ausfälle durch fehlende Ersatzteile: Insbesondere der Automobilsektor und der Fahrzeugbau stufen die rechtzeitige Verfügbarkeit von Ersatzteilen und Werkzeugen als kritisch ein. Fehlende Ersatzteile können zu Produktionsausfällen und Verzögerungen führen. Der Einsatz eines digitalen Ersatzteilmanagements wird als mögliche Lösung genannt, aber noch nicht flächendeckend umgesetzt.

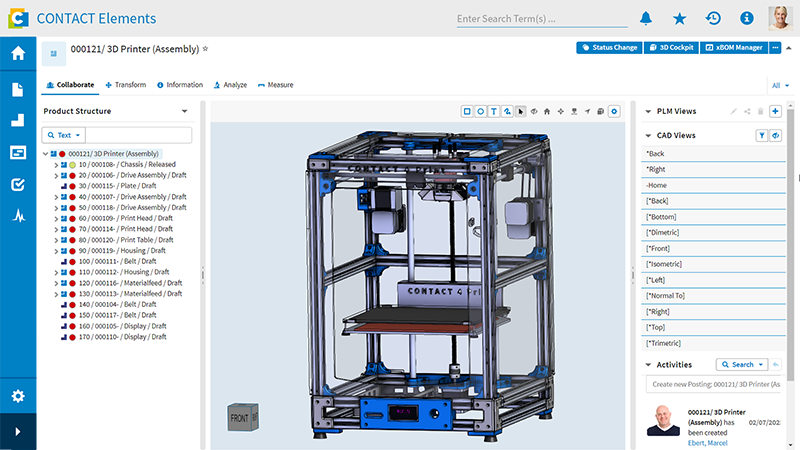

- Informationen schneller finden: Die Befragten sehen ein effizientes Informationsmanagement als wichtigen Faktor für die Effizienzsteigerung in der Instandhaltung an, da es den schnellen und einfachen Zugriff auf relevante Informationen ermöglicht. Eine klare Datenstruktur und die Digitalisierung von Informationen tragen dazu bei, die Suchzeiten zu verkürzen und die Entscheidungsfindung zu verbessern. Digitale Daten lassen sich zwar grundsätzlich schwieriger strukturieren, reduzieren aber den Suchaufwand merklich.

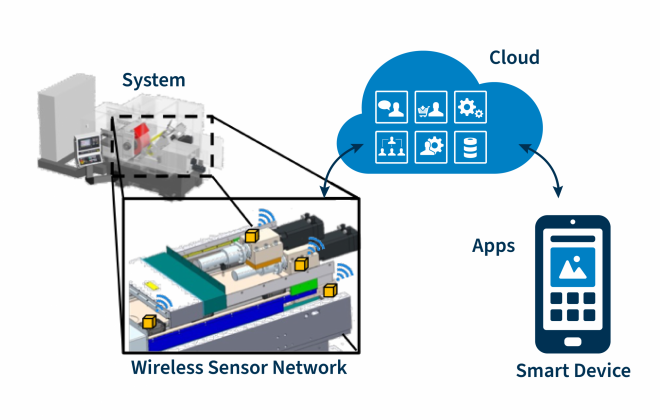

- Digitalisierung und Einsatz neuer Technologien: Das Whitepaper beleuchtet den potenziellen Einsatz digitaler Lösungen wie Predictive Maintenance, Digitale Zwillinge und cloudbasierte IoT-Plattformen. Allerdings zeigt die Befragung, dass viele Unternehmen diese Technologien noch nicht umfassend nutzen. Es wird betont, dass die Einführung digitaler Lösungen einhergehen muss mit einem auf das Unternehmen abgestimmten Informationsmanagement.

Was bedeutet das für die Instandhaltung?

Die Expertenbefragung identifiziert drei Schwerpunkte: den Personaleinsatz, die konkreten Herausforderungen im Arbeitsalltag sowie das Informationsmanagement. In der Mitarbeiterqualifikation liegen demnach große Verbesserungspotentiale. Dabei sehen die Befragten den Einsatz digitaler Geräte als beste Qualifikationsmaßnahme an.

Die befragten Personen berichten auch die Ersatzteilverfügbarkeit als große Herausforderung. Hier unterstützt in einigen Fällen bereits ein digitales Ersatzteilmanagement, welches nur bedingt Abhilfe schafft. Grundlage für die erfolgreiche Integration digitaler Assistenzsysteme ist ein auf das Unternehmen abgestimmtes Informationsmanagement, denn die Suche nach Informationen nimmt derzeit einen Großteil der Arbeitszeit ein.

Die Zahlen zeigen, dass digital vorliegende Informationen schneller gefunden werden und somit die Informationssuche weniger Arbeitszeit in Anspruch nimmt. Voraussetzung dafür sind digitale Informationsstrukturen, die bei den befragten Unternehmen aber nur zum Teil vorliegen – viele speichern ihre Daten nach wie vor analog.

Der Weg zur Digitalisierung führt immer über den Pfad der Datenmigration. Das heißt, bestehendes Informationsmanagement muss weg vom Papier, auch in der operativen Instandhaltung.

Laden Sie jetzt das vollständige Whitepaper herunter und erhalten Sie detaillierte Einblicke in den IST-Zustand der Instandhaltung in deutschen Unternehmen.

Welche spezifischen Herausforderungen sehen Sie in Ihrem Unternehmen im Bereich der Instandhaltung? Teilen Sie Ihre Gedanken und Erfahrungen in den Kommentaren!