Zunehmend komplexere Produkte immer schneller auf den Markt zu bringen, stellt Unternehmen heute vor vielfältige Herausforderungen. Besonders der Mangel an verfügbarem Spezialwissen von Simulationsexpert:innen im Bereich des Computer-Aided Engineering (CAE) bremst die Produktentwicklung häufig aus. Niedrigschwellige CAE-Anwendungen können hier Abhilfe schaffen und die Art und Weise, wie Produkte entwickelt und optimiert werden, maßgeblich verbessern.

Isoliertes Fachwissen als Flaschenhals in der Produktentwicklung

Simulationstechnologien bieten enormes Potenzial für die Produktentwicklung. Die tägliche Praxis zeigt aber, dass es immer noch mit erheblichem organisatorischem Aufwand verbunden ist, vermeintlich einfache Fragestellungen über eine Simulation zu beantworten. Häufige Beispiele dafür sind, die Auswirkungen einer Materialänderung auf das Deformationsverhalten eines Bauteils oder die funktionalen Konsequenzen geringfügiger Änderungen der Bauteilgeometrie aus Fertigungsgründen.

Komplexe Fragestellungen erfordern den Austausch zahlreicher Informationen zwischen den beteiligten Prozessparteien. Beispiele hierfür sind die Bereitstellung von aktuellen CAD-Ständen seitens der Konstruktion oder die Rückführung von vorliegenden Versuchsergebnissen in die Simulation. Zudem sind relevante Entscheidungstermine und verfügbare Simulationskapazitäten zu berücksichtigen. Die Durchführung und Auswertung der Simulation erfordern meist spezialisiertes Fachwissen, das häufig in Expertengruppen isoliert und nur begrenzt verfügbar ist.

Expertenwissen unternehmensweit zugänglich machen

Ziel sollte es also sein, die Hürden für die Nutzung von Simulationstechnologien abzubauen, um sie einer breiten Anwendergruppe – unabhängig von ihrer technischen Expertise – zugänglich zu machen. Der Weg dahin kann als „technische Demokratisierung der Simulation“ bezeichnet werden. Er besteht darin, vorhandenes Fachwissen in intuitiv bedienbare CAE-Anwendungen zu integrieren und diese unternehmensweit anhand eines CAE-Business-Layers allen Anwender:innen bereitzustellen.

In drei Schritten zum CAE-Business-Layer:

- Analyse

Am Anfang erfolgt eine gründliche Bestandsaufnahme der vorhandenen CAE-Prozesse im Unternehmen. Dies hilft, die wichtigsten Prozesse anhand ihrer Anwendungsrelevanz zu identifizieren und nach dem Kosten-Nutzen-Prinzip zu entscheiden, welche sich für die Entwicklung einer CAE-Applikation eignen. - Standardisierung

Im nächsten Schritt folgt die Standardisierung der identifizierten CAE-Prozesse, wobei das Fachwissen der Berechnungsingenieur:innen gefragt ist. Die Anforderungen an die Inputgrößen des CAE-Fachprozesses, wie zum Beispiel erforderliche Parameter und Daten sowie der gewünschte Output aus dem CAE-Prozess, werden dabei klar beschrieben. Da Simulationsprozesse in der Regel ein komplexes Zusammenspiel verschiedener Softwaretools sind, liegt besonderes Augenmerk auf die Fehlerbehandlung bei potenziell auftretenden Problemen während des laufenden Prozesses. - Automatisierung

Anschließend erfolgen die Entwicklung und die Implementierung der CAE-Applikation im Unternehmen. Die Bereitstellung auf einer im gesamten Unternehmen verfügbaren Softwareplattform, die auch die für den Prozess erforderlichen und entstehenden Daten hostet, gewährleistet dabei eine umfassende Nachvollziehbarkeit.

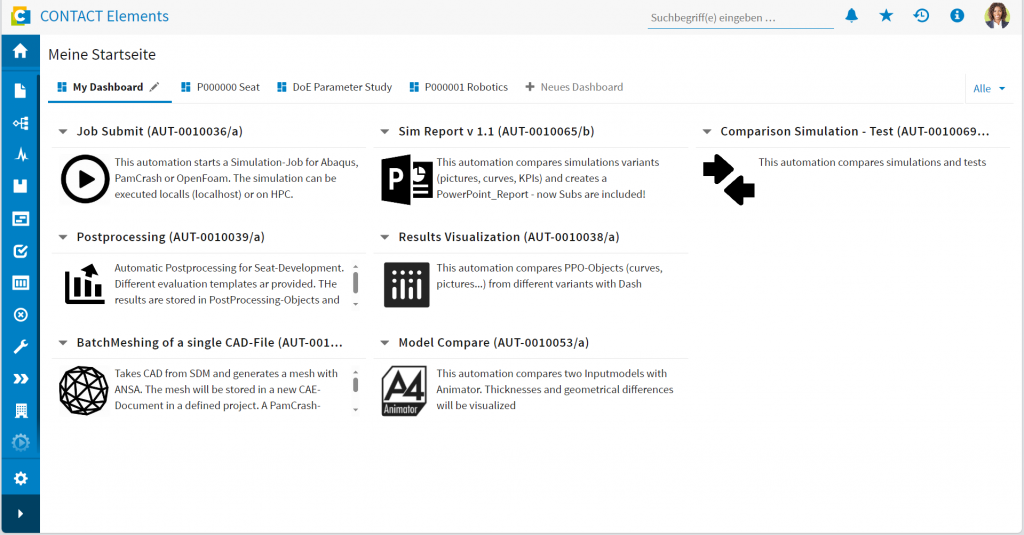

Sukzessive entsteht so ein CAE-Business-Layer, der die CAE-Applikationen vereint.

Dashboard mit CAE-Apps in CONTACT Elements (© CONTACT Software)

Bedenken und Chancen

Der breite Zugang zu Simulationstechnologien bedeutet nicht, dass jede:r gleich Experte oder Expertin wird, sondern dass Anwender:innen durch komplexe Prozesse geführt werden. Ein integriertes Fehlerhandling reagiert dabei auf Fehleingaben oder Abweichungen bei den erwarteten Daten. Die Erfahrung zeigt, dass Expertenfähigkeiten und Simulationsfachwissen nicht abgewertet werden. Im Gegenteil: Erfahrene Ingenieur:innen, die über viel Praxis und methodisches Know-how verfügen, bleiben unersetzlich. Durch die generelle Nutzung können sie sich anspruchsvolleren Aufgaben widmen, Entscheidungsprozesse begleiten oder sich auf die Weiterentwicklung der Simulationsmethoden konzentrieren.

Fazit: Niedrigschwellige CAE-Anwendungen vereinen Effizienz und Innovation

Die unternehmensweite Bereitstellung benutzerfreundlicher CAE-Applikationen markiert eine Möglichkeit, Simulationsmethoden noch früher und konsequenter in der Produktentwicklung zu etablieren. Mehr Anwender:innen sind in den Entwicklungsprozess mit eingebunden, Ressourcen können besser genutzt, Innovationen effizienter vorangetrieben und so bessere Produkte in kürzer Zeit zur Marktreife gebracht werden. Gleichzeitig ermöglichen sie es den Simulationsexpert:innen, sich auf anspruchsvollere Aufgaben zu fokussieren.