Bei CONTACT glauben wir daran, dass die persönliche und informelle Interaktion von Menschen ein wichtiger Erfolgsfaktor in komplexen technischen Vorhaben ist – und dazu zählt ohne Zweifel auch die Entwicklung unserer eigenen Software-Produkte. Wir legen deshalb Wert darauf, unseren Teams die Möglichkeit zu geben, sich mit ihren Kolleginnen und Kollegen in ihren Büros, unseren Meeting-Räumen oder an Orten wie dem „Red Sofa“ zu treffen. All das hatte durch Corona ein jähes und hoffentlich vorläufiges Ende.

Homeoffice für alle

Nach ersten Vorbereitungen an den Tagen zuvor hat CONTACT am Wochenende 14.-15. März entschieden, alle Mitarbeiterinnen und Mitarbeiter von zu Hause arbeiten zu lassen. „Work from Home“ trifft bei einem Software-Hersteller im Gegensatz zu vielen unserer Kunden auf besonders günstige Voraussetzungen: Es gibt keine Produktion, bei der Material bewegt werden muss, und Software als „virtuelles“ Produkt kann im Prinzip an jedem Ort der Welt bearbeitet werden.

Als IT-Unternehmen verfügen wir natürlich über eine geeignete und leistungsfähige technische Infrastruktur, und bis auf einige notwendige Hardware-Transporte von Workstations, Bildschirmen und ähnlichem waren die Software-Entwicklung und auch die anderen Bereiche bei CONTACT in weniger als einem Tag einsatzbereit.

Neben unserem Headquarter in Bremen betreiben wir Entwicklungsstandorte in München, Köln, Paderborn sowie Stuttgart und arbeiten häufig mit externen Partnern zusammen. Deshalb sind Kommunikationsmittel wie E-Mail, Telefonieren über Voice-over-IP, Microsoft Teams und so weiter für unsere technik-affinen Software-Entwickler sowieso alltäglich.

Was unsere Entwicklung jedoch wirklich zusammenhält, sind die gemeinsamen Prozesse und Vorgehensweisen, und die dazugehörigen Systeme. Die wichtigste Unternehmensplattform ist unsere Inhouse-Installation von CONTACT Elements, kurz CEDM genannt. Alles was wir tun, läuft dort zusammen, und alle anderen IT-Systeme sind mit CONTACT Elements verbunden.

Produkte

Jeder Software-Baustein von CONTACT Elements wird in unserer Elements Inhouse-Installation als Produkt geführt. Die Quelltexte unserer Fachanwendungen verwalten wir in Git- oder Subversion-Repositories, die mit dem Produktobjekt verbunden sind. Aus dem Feld auflaufende Fehler oder Änderungswünsche für die Software-Produkte werden als „Change Requests“ in Elements verwaltet. Wenn diese zu Code-Änderungen führen, erfolgt eine direkte Verlinkung zwischen einem Change-Request und einer Quelltextänderung (einem „Commit“) in Git oder Subversion. Außerdem führen wir in CONTACT Elements natürlich eine Liste der Produkt-Releases und dem jeweiligen Reifegrad.

Unsere Entwicklungsprozesse sind hochgradig automatisiert und naturgemäß vollständig digital. So betreiben wir viele weitere Systeme, die Software automatisch bauen, testen und vermessen. Alle diese Systeme sind direkt oder mittelbar mit CONTACT Elements verbunden.

Jede Stunde, die ein Entwickler mit der Pflege oder Weiterentwicklung einer Software-Komponente verbringt, wird mit der Zeiterfassung in CONTACT Elements verbucht. So haben wir jederzeit einen Überblick darüber, in welchem Umfang wir in Software-Bausteine investieren und was die Wartung kostet.

Projekte

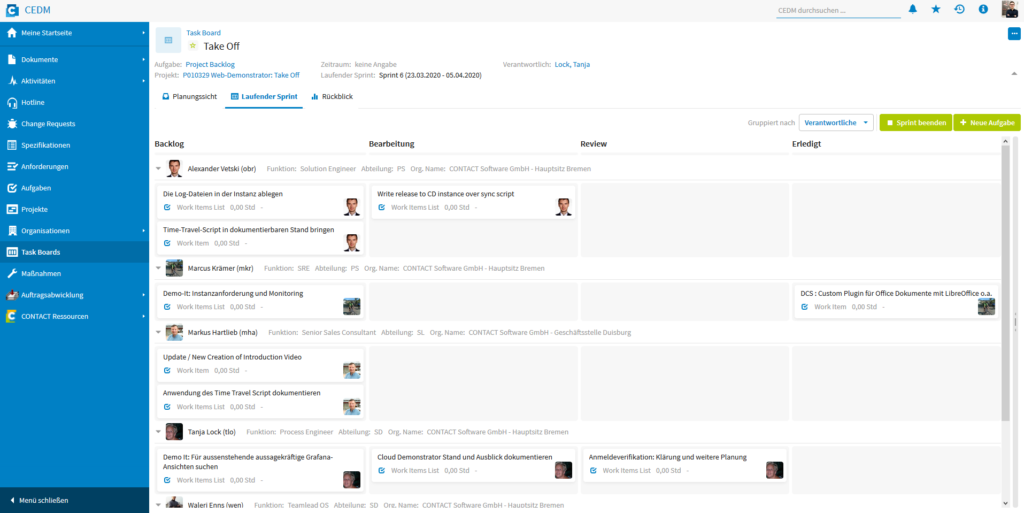

Unsere Entwicklungsmethodik verbindet mehrere agile Methoden mit für unser Unternehmen spezifischen Erweiterungen. Sie heißt „Revolution“ und ist durch Vorlagen für Projekte, die durch „Tayloring“ angepasst werden können, in CONTACT Elements hinterlegt. In „Revolution“ gibt es darüber hinaus eine Reihe von Liefergegenständen (Deliverables), die in CONTACT Elements als Dokumente aus Vorlagen ausgeprägt werden. Anforderungen legen wir als Spezifikationen im Requirements-Management von CONTACT Elements an. Die Projektplanung erfolgt in Iterationen, die mit Task Boards geplant und bearbeitet werden.

Im Ergebnis sind damit alle Informationen, die für unsere Entwicklung bedeutsam sind, in einem System auffindbar und miteinander verbunden. Alle Mitarbeiterinnen und Mitarbeiter sind mit den Begrifflichkeiten bestens vertraut, jederzeit in der Lage auf die relevanten Informationen zuzugreifen, und werden von den Systemen zu den richtigen nächsten Aktivitäten geführt.

Fazit

In der gegenwärtigen Krise schafft diese System- und Prozesslandschaft Vertrauen und Handlungsfähigkeit. Sie hat es uns ermöglicht, praktisch von einem Augenblick auf den anderen auf Remote-Arbeit umzustellen, ohne dass es Verwerfungen gibt. Hinzu kommt, dass es dank der Veränderungsbereitschaft unserer Belegschaft und der ohnehin vorhandenen Neigung zu technischen Kommunikationsmitteln gelungen ist, die persönliche Interaktion und Meetings mittels Video-Chats und Web-Konferenzen ins Internet zu verlagern.